Настройка WireGuard VPN клиента на роутере OpenWRT

Пошаговая инструкция по защите всей домашней сети с помощью VPN-туннеля.

WireGuard — это современный VPN-протокол, который отличается высокой скоростью работы, простотой настройки и надежным шифрованием. Настройка WireGuard непосредственно на роутере с OpenWRT позволяет защитить весь трафик домашней сети через VPN без необходимости настройки каждого устройства отдельно. В этой инструкции мы пошагово рассмотрим, как подключить роутер к VPN-серверу.

Подключение к роутеру и установка необходимых пакетов

Подключитесь к роутеру по SSH:

ssh root@192.168.1.1

Примечание

Замените ip-адрес на адрес вашего роутера

Обновите список пакетов и установите WireGuard:

opkg update

opkg install wireguard-tools

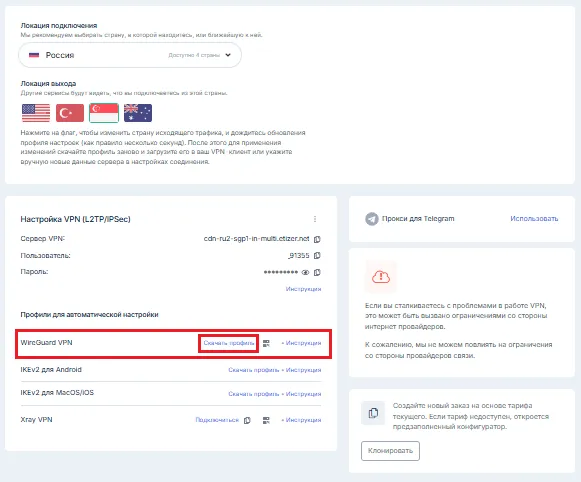

Получение конфигурационного файла

Скачайте конфигурационный файл WireGuard из личного кабинета.

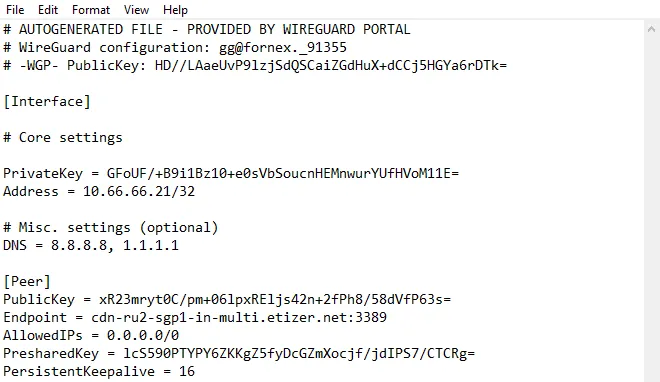

Файл будет иметь название вида fnx-wg-79224.conf и содержать следующие параметры:

Настройка сетевого интерфейса

Откройте конфигурационный файл сети:

vi /etc/config/network

Добавьте в конец файла следующие строки, заменив значения в фигурных скобках на данные из вашего конфигурационного файла:

config interface 'wg0'

option proto 'wireguard'

option private_key '{PrivateKey}'

list addresses '{Address}'

list dns '{DNS_1}'

list dns '{DNS_2}'

config wireguard_wg0

option public_key '{PublicKey}'

option endpoint_host '{Endpoint_host}'

option endpoint_port '{Endpoint_port}'

list allowed_ips '{AllowedIPs}'

option preshared_key '{PresharedKey}'

option persistent_keepalive '{PersistentKeepalive}'

Сохраните изменения и закройте файл.

Примечание

В vi нажмите Esc, затем введите :wq и нажмите Enter.

Настройка правил межсетевого экрана

Откройте конфигурационный файл firewall:

vi /etc/config/firewall

Добавьте в конец файла следующие правила:

config zone

option name 'wg'

option masq '1'

option output 'ACCEPT'

option forward 'REJECT'

option input 'REJECT'

option mtu_fix '1'

option network 'wg0'

config forwarding

option src 'lan'

option dest 'wg'

Эти правила создают отдельную зону безопасности для WireGuard и разрешают пересылку трафика из локальной сети (LAN) в туннель VPN.

Сохраните и закройте файл.

Перезапуск сетевых служб

Примените изменения, перезапустив сеть и firewall:

/etc/init.d/network restart

/etc/init.d/firewall restart

Подождите 10-15 секунд, пока службы полностью перезапустятся.

Настройка маршрутизации

Добавьте правила маршрутизации для перенаправления всего интернет-трафика через WireGuard:

ip route add 0.0.0.0/1 dev wg0

ip route add 128.0.0.0/1 dev wg0

Эти две команды вместе охватывают всё адресное пространство IPv4 и перенаправляют весь трафик через интерфейс wg0. Использование двух маршрутов /1 вместо одного /0 позволяет сохранить исходный маршрут по умолчанию, что повышает стабильность подключения.

Примечание

Правила не сохраняются после перезагрузки роутера. Для автоматического применения маршрутов после перезагрузки добавьте эти команды в /etc/rc.local перед строкой exit 0.

Проверка подключения

С любого устройства, подключенного к роутеру, откройте в браузере сайт для проверки IP:

https://2ip.ru

или выполните команду с роутера:

curl who.fornex.host/ip

IP-адрес должен соответствовать IP-адресу вашего VPN-сервера, а не вашему реальному провайдерскому IP.

Настройка завершена! Теперь весь трафик устройств, подключенных к вашему роутеру, будет проходить через зашифрованный VPN-туннель WireGuard.

Помощь

Если у вас возникли вопросы или требуется помощь, пожалуйста, свяжитесь с нами через систему тикетов — мы обязательно вам поможем!